16 Mar Intel Israel descubrió una debilidad que afectaba a computadoras de toda el mundo

Los expertos dicen que las computadoras fabricadas por ocho de los principales productores del mundo han sido contaminadas con una violación que puede permitir a un hacker asumir el control completo del sistema.

Investigadores israelíes han identificado recientemente una debilidad de ciberseguridad que amenazaba a una parte significativa de las computadoras en todo el mundo.

El error, que infectó miles de millones de computadoras, servidores y dispositivos, permitió a los piratas informáticos entrar en su funcionamiento interno explotando un mecanismo llamado Modo de administración del sistema (SMM).

Millones de computadoras resultaron infectadas en todo el mundo.

(Shutterstock)

Los investigadores Benny Zeltser y Yehonatan Lusky, del laboratorio de investigación de seguridad de Intel, identificaron la anormalidad y lograron repararla.

El problema estaba programado para ser revelado durante dos de las conferencias de ciberseguridad más importantes, Black Hat y DefCon, en agosto de 2022, pero debido a que los fabricantes de computadoras requirieron más tiempo para repararlo, la presentación se retrasó.

Ahora, después de que los fabricantes lograron eliminar por completo la amenaza de sus computadoras, los hallazgos se presentarían en la conferencia israelí de ciberseguridad, BlueHat IL, que tendrá lugar a fines de marzo.

Cada computadora o servidor es operado por un sistema operativo, pero no siempre está bajo control. Ocasionalmente, el procesador (el chip que alimenta la computadora) entra en un modo llamado Modo de administración del sistema o SMM, en el que maneja la conexión del hardware al software que se ejecuta en la computadora, como cuando se usa un mouse o un teclado.

Imagen ilustrativa.

(Shutterstock)

Este es un modo sensible en el que no se da control al sistema operativo porque cualquier posible error puede causar daños irreversibles o acceso a información confidencial en y sobre la computadora.

Zeltser y Lusky descubrieron que el proceso SMM podía manipularse y cambiar la solicitud original enviada a la computadora. Debilidades como éstas se conocen como «tiempo de verificación a tiempo de uso».

Para ilustrar, imagine enviar una solicitud a través de la aplicación de su banco para transferir u$d 20 a otra persona, pero un pirata informático cambia la solicitud y transfiere u$d 20.000 a otra cuenta.

A través de este proceso, un hacker puede obtener control total sobre la computadora o el servidor al que ingresó sin requerir permisos de administrador. En términos simples, es posible hacer que la computadora otorgue acceso completo a todos los datos que contiene, incluidos los datos cifrados, a cualquiera que lo desee.

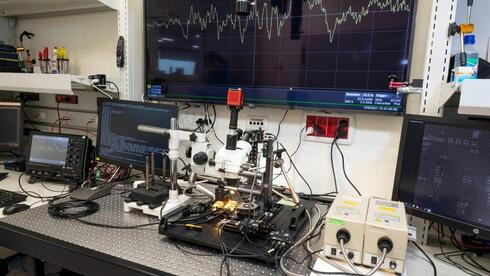

Laboratorio de ciberseguridad de Intel en Haifa.

(Daniel Zeltser)

Hasta ahora, se pensaba que este ataque sólo era posible en teoría, pero los dos investigadores israelíes mostrarán cómo podría hacerse.

Zeltser y Lusky, y su equipo en la sede de Intel en Haifa, están a cargo de intentar piratear el hardware de la compañía para localizar y prevenir posibles violaciones de ciberseguridad.

«El descubrimiento se realizó durante los primeros días de la pandemia de COVID-19, cuando todos trabajábamos desde casa», dijeron los investigadores a Ynet. «Estábamos sentados juntos en Teams y mirando un fragmento de código que nos parecía interesante. Identificamos el problema en el código y nos preguntamos si podríamos explotarlo usando un hack con el que estábamos familiarizados. Para nuestra tristeza y alegría, funcionó», relataron.

«Nos preguntamos qué tan extendido estaba esto, así que decidimos examinar varias computadoras más y descubrimos que el mismo problema también las afectaba», explicaron. «De hecho, descubrimos que era una violación global sin precedentes», agregaron.

Los investigadores encontraron la violación en las computadoras de ocho fabricantes muy grandes, lo que significa que podría afectar a muchos usuarios en todo el mundo. Sin embargo, si bien existen tales debilidades, a veces requieren condiciones para activarlas.

Benny Zeltser.

(Daniel Zeltser)

En la brecha que se encontró, lo único que el hacker necesitaba hacer era obtener acceso a la computadora. «Fue suficiente para verse afectado por un ataque de phishing (por ejemplo, porque hizo clic en un correo electrónico o mensaje falsificado con un enlace malicioso). el hacker luego obtuvo acceso y pudo tener el control total», expresó Zeltser.

«En pocos segundos, el hacker podría haber obtenido permiso para hacer lo que quisiera en la computadora. Además, ningún programa antivirus podría identificar al hacker o la violación. El hacker podría robar dinero, obtener acceso a cuentas e incluso arruinar la computadora», dijo.

Los investigadores llaman a la violación «RingHopper» debido a su capacidad para convertir a cualquier usuario común en un administrador de computadoras. «Esto te permite cambiar cualquier cosa en la computadora, incluso en Linux. Las únicas computadoras que no sufren el problema son hechas por Apple», añadieron los investigadores.

«No todos los días un investigador se encuentra con un problema tan generalizado», expresó Uri Bar, director del laboratorio de investigación de seguridad de Intel en Haifa.

Fuente: Ynet Español

https://www.ynetespanol.com/tendencias/ciencia-y-tecnologia/article/s11zxqje2