03 Mar Como James Bond, Israelíes logran extraer datos de una computadora que no está conectada a nada

El video que van a ver ahora podría ser parte de una película de James Bond o Misión Imposible.

Pero lo cierto es que se trata de un ensayo real, realizado por cyber investigadores Israelies, quienes logran extraer datos de una computadora que no está conectada a nada, mediante un drone.

Investigadores de la Universidad Ben Gurion del Centro de Investigación de Seguridad Cibernética del Negev (BGU) han demostrado que los datos pueden ser robados de un disco duro “aislado” mediante un ingenioso truco.

La idea es leer los pulsos de luz en la unidad LED del disco duro, usando varios tipos de cámaras y sensores de luz.

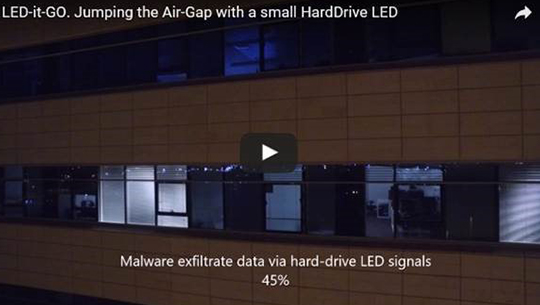

En un nuevo documento, los investigadores demostraron cómo los datos pueden ser recibidos por un drone, incluso fuera del recinto donde está la computadora, a través de una ventana con la línea de visión a la computadora de transmisión.

El video de la demostración

Para ver el video hacer click en el link https://youtu.be/4vIu8ld68fc

Los ordenadores aislados están separados tanto lógicamente como físicamente de las redes públicas y aparentemente o pueden ser hackeados a través de Internet o dentro de las redes de la compañía.

Estas computadoras suelen contener la información más sensible y confidencial de una organización.

Dirigidos por el Dr. Mordechai Guri, jefe de I + D del Centro de Investigación de Seguridad Cibernética, el equipo de investigación utilizó las luces LED de actividad de la unidad de disco duro (HDD) que se encuentran en la mayoría de las computadoras de escritorio y portátiles.

Los investigadores descubrieron que una vez que el malware está en una computadora, puede controlar indirectamente el LED del HDD, activándolo y desactivándolo rápidamente (miles de parpadeos por segundo), una tasa que supera las capacidades de percepción visual humana.

Como resultado, la información altamente sensible se puede codificar y filtrarse por las señales LED, que son recibidas y grabadas por cámaras remotas o sensores de luz.

“Nuestro método en comparación con otros LED exfiltración es único, porque también es en-cubierto”, dice Guri.

“El LED de actividad del HDD rutinariamente parpadea con frecuencia y, por lo tanto, el usuario no sospecharía de cambios en su actividad”.

Guri y el Centro de Investigación de Seguridad Cibernética han llevado a cabo una serie de estudios para demostrar cómo malware puede infiltrarse en computadoras y transmitir datos.

Anteriormente, mostraron como altavoces o ventiladores de la computadora, ondas de FM y el calor emitido son métodos que se pueden utilizar para obtener datos.

Fuente: Latam Israel